אירוע סייבר עלול להתרחש בכל רגע – גם בעסק קטן ובינוני.

פריצה, כופרה, דליפת מידע או השבתת מערכות עלולים לשתק את הפעילות העסקית ולגרום לנזק משמעותי.

ברגעים כאלה, סדר הפעולות קריטי: מה שתעשו בדקות הראשונות יקבע אם תצליחו לצמצם נזקים ולחזור לשגרה במהירות.

מסמך זה מהווה את הבסיס לנוהל טיפול ותגובה באירוע סייבר (Incident Response Plan), והוא נבנה במיוחד עבור לקוחות RVM.

מצורף מדריך קצר ופרקטי לנקיטת פעולות מיידיות וצעדים ראשוניים בעת חשד לאירוע סייבר. מומלץ להדפיס, לשמור בהישג יד ולשתף עם אנשי המפתח בארגון.

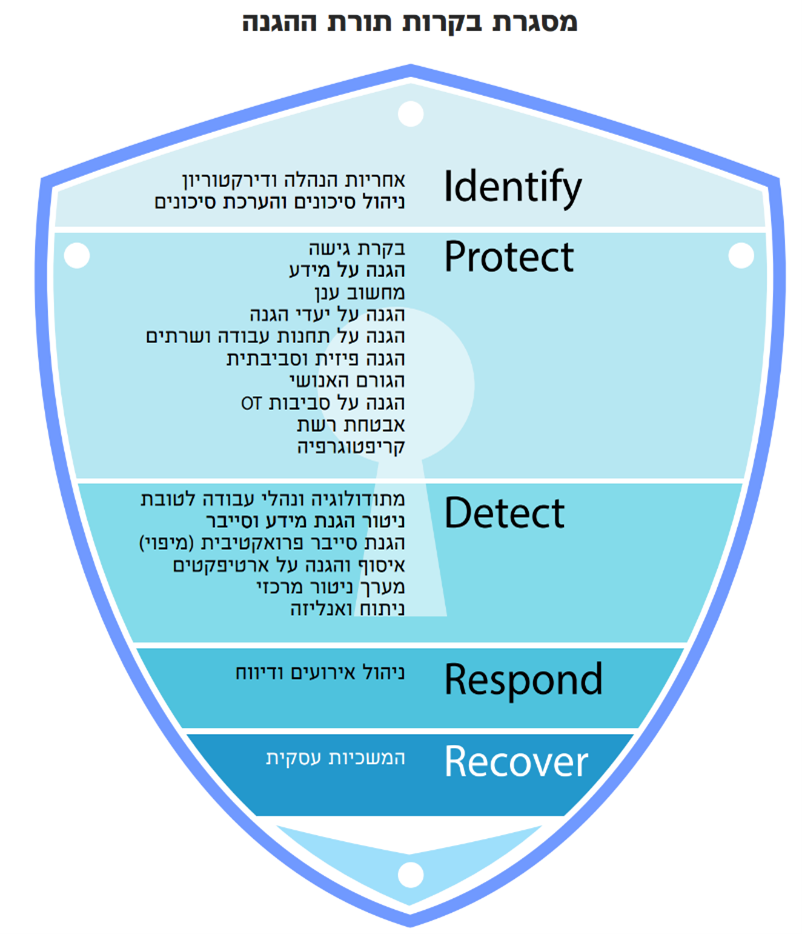

תמונה: מערך הסייבר הלאומי – מתוך תורת ההגנה בסייבר 2.0

1. צ'ק ליסט לפעולות מיידיות במידה ויש חשד לאירוע סייבר:

לביצוע ע"י הלקוח:

אין לכבות את המכשיר \ מחשב \ שרת החשוד – יש לבצע ניתוק של כבל הרשת. מחשב נייד יש לנתק גם מהרשת האלחוטית

יש לנתק מהמערכת כל NAS / דיסק גיבוי קיים ולשמור אותו במקום בטוח. אין לחבר מחדש את הגיבויים עד לסריקה ווידוא שהם נקיים

יש להודיע מיידית ל – RVM בטלפון – 072-2442222 או 053-5319070

יש לצלם כל מסך שאינו סטנדרטי - לטובת חקירה בהמשך וראיות פורנזיות

חל איסור שימוש במחשב/שרת החשוד עד לקבלת הנחיות – כדי למנוע דריסת ראיות

אין לבצע Restart או Login חוזר – זה עלול למחוק לוגים קריטיים

יש לבקש מהעובדים לא למחוק הודעות דוא"ל חשודות או קבצים חריגים

יש לקבוע בעל תפקיד מתאים לניסוח ושליחת הודעות ללקוחות, ספקים או לתקשורת ולהעבירן לאישור יועץ משפטי לפני שליחה

במידה ומתחזק החשד לאירוע סייבר:

יש להודיע לעובדים על החשד לאירוע סייבר ע"מ שיגבירו ערנות אך ישמרו על דיסקרטיות. יש למנוע פאניקה וחשיפת מידע

יש לעדכן את חברת הביטוח של הלקוח ע"מ שימנו אחראי אירוע וחברת סייבר מטעמם

יש לעדכן את מערך הסייבר הלאומי בטל. 050-8886119 או בטלפון 119

יש לפנות למשטרה במקרה של חשד לעבירה פלילית (כופר, גניבת נתונים)

במקרה של דליפת מידע אישי – חובה לדווח לרשות להגנת הפרטיות תוך פרק זמן קצר (תיקון 13 לחוק הגנת הפרטיות)

לביצוע ע"י RVM עם קבלת ההודעה:

יש להפעיל סריקת EDR כולל בידוד, ולנתק את המחשבים מהאינטרנט דרך ממשק הניהול של ה – EDR

מנהל השירות ימנה מנהל אירוע מצוות ה - IR לניהול האירוע מטעם RVM תוך 60 דקות

מנהל האירוע מטעם RVM ינהל יומן מבצעים לתיעוד מלא של פרטי האירוע ומהלכיו

מנהל האירוע מטעם RVM יעדכן את מנהל השירות ואת הלקוח בממצאים באופן שוטף אחת לשעה ויחליטו איך להתקדם

במידת הצורך, חסימת IOC (Indicators of Compromise) בפיירוול ובמערכות הדואר

הפעלת Force logoff לכל המשתמשים שהושעו

בדיקת פעילויות חריגות (לוגין בשעות לא שגרתיות, חיבור מאזורים גיאוגרפיים לא צפויים)

במידה והאירוע נוגע למערכות/שירותים חיצוניים (ספק ענן, תוכנה, אינטגרטור) – יש ליצור קשר מיידי עם הספק ולתאם פעולות

2. במידה ויש אירוע סייבר בוודאות:

לביצוע ע"י RVM עם קבלת ההודעה:

ללקוחות ריטיינר – מחלקת השירות תשלח הצעת מחיר לבנק שעות לטיפול באירוע

לקוחות בנק שעות – מחלקת השירות תוודא שיש מספיק שעות בבנק. במידה ואין, תשלח הצעת מחיר לבנק שעות לטיפול באירוע

פעולות מיידיות:

- ניהול האירוע

מנהל האירוע מטעם RVM יקים קבוצת ווטסאפ שתכלול את נציגי הלקוח, RVM, הביטוח וחברת הסייבר לטובת תקשורת רציפה

לשלוח טכנאי שטח לאתר הלקוח מצויד עם מחשב נייד ודיסק חיצוני - הכלה ובידוד

החלפת סיסמאות ב – 365, AD VPN,מערכות ענן (CRM, ERP), וחשבונות ניהול קריטיים

הפעלת ניטור חי (Live Monitoring) כדי לזהות תנועה חריגה נוספת במהלך האירוע

השהיית חשבונות משתמשים שנחשדו כפרוצים

יש לנתק את המשרד מגלישה דרך ה – FW

יש לבטל אפשרות חיבור ב – VPN דרך ה – FW - תיעוד ורישום - יש לפתוח יומן מבצעים ולתעד כל פעולה וכל ראיה פורנזית בתוך קריאת השירות

• זיהוי וקטור התקיפה והערכת היקף הפגיעה - בדיקת ושמירת לוגים מכל המערכות (שרתים, מערכות הפעלה, אפליקציות וכו') - פעולות באישור חברת הסייבר:

יש להפעיל2FA אם לא קיים

ביטול חשבונות אדמיניסטרטיביים זמניים / לא בשימוש

פורמט למחשבים ושרתים בהתאם לצורך רק לאחר גיבוי ראיות מאובטח (Forensic Image)

מחיקת Kerberos Golden Ticket

לשנות את ה – DNS לגלישה החוצה לזה של Umbrella Cisco

יצירת קשר ניהול מו"מ עם התוקפים (ע"י אנשי חברת הסייבר בלבד

3. טלפונים חשובים (הדפיסו, מלאו את הפרטים הריקים והחזיקו עותק נגיש במשרד)

| חברת הביטוח – מספר טלפון להודעה על אירוע סייבר | |

| מערך הסייבר הלאומי | 050-8886119 / 119 |

| RVM | |

| יועץ משפטי | |

| יועץ תקשורת / יח"צ |

4. עקרונות וסדר פעולות:

א. זיהוי וגילוי האירוע

• ניטור מערכות - בדיקה שוטפת של התראות ממערכות אבטחה (Firewall, SIEM, IDS/IPS ,RMM ,EDR)

• דיווח משתמשים - קבלת דיווחים על התנהגות חריגה או בעיות במערכות , או פעולה שהתבצעה על ידי המשתמש או עובד אחר בארגון

• דגלים אדומים - זיהוי סימנים מחשידים כגון פעילות חריגה ברשת, ניסיונות כניסה מרובים, או שינויים לא מאושרים בקבצים

ב. הערכה ראשונית והכלה

• צוות תגובה - הפעלת צוות תגובה לאירועי סייבר וקביעת חומרת האירוע (נמוכה, בינונית, גבוהה, קריטית)

• בידוד ראשוני ונקיטת צעדים מיידיים למניעת התפשטות הנזק - ניתוק מערכות פגועות מהרשת, ניתוק הרשת הפנימית מרשת, האינטרנט על ידי חסימת כניסות ה LAN בראוטר, חסימת כתובות IP חשודות, השהיית חשבונות משתמשים שנחשדו כפרוצים

ג. חקירה ואיסוף ראיות

• שמירת ראיות - יצירת עותקים מאובטחים (forensic copies) של מערכות פגועות

• ניתוח לוגים וזיהוי וקטור החדירה - בדיקת לוגים מכל המערכות הרלוונטיות (שרתים, מערכות הפעלה, אפליקציות) וקביעת וקטור חדירה

• הערכת היקף הפגיעה - זיהוי מערכות ונכסי מידע שנפגעו

ד. הכלה וטיפול

• מניעת התפשטות - נקיטת אמצעים למניעת התפשטות לשאר המערכות

• סילוק איומים - הסרת קוד זדוני, סגירת פרצות אבטחה, איפוס סיסמאות

• שחזור מערכות - שימוש בגיבויים לשחזור מערכות שנפגעו

• יישום פתרונות זמניים - במקרה הצורך, פריסת פתרונות זמניים להבטחת המשכיות עסקית. במידה והשירותים קריטיים הופסקו – יש להפעיל תוכנית DR/BCP זמנית (לדוגמה, מעבר לשרת חלופי בענן)

ה. דיווח ותקשורת

• דיווח פנימי - עדכון ההנהלה והעובדים הרלוונטיים

• דיווח חיצוני - במקרה הצורך, דיווח לרשויות רגולטוריות (מערך הסייבר הלאומי, רשות הגנת הפרטיות)

• תקשורת עם לקוחות - יידוע לקוחות שנפגעו בהתאם לחוק הגנת הפרטיות

ו. התאוששות

• שחזור מערכות - שחזור מלא של מערכות ונתונים מגיבויים

• בדיקות אבטחה - ביצוע סריקות אבטחה ובדיקות חדירה לוודא שכל הפרצות נסגרו

• חזרה לפעילות - החזרת המערכות לפעילות רגילה באופן מדורג

• בדיקות IOC מתמשכות

• מעקב שבועי אחר חריגות משתמשים במערכות קריטיות למשך חודש לפחות

• תקשורת מרגיעה לעובדים - הסבר מה קרה, מה נלמד, וכיצד מונעים חזרה

• ביקורת הרשאות (Privilege Review) לאחר האירוע כדי לוודא שאין חשבונות עם הרשאות חריגות

ז. הפקת לקחים

• תחקיר האירוע - ניתוח מקיף של האירוע והאופן בו טופל, עם דו״ח מסכם לארגון – כולל ציר זמן האירוע, פעולות שננקטו, לקחים והמלצות לשיפור

• עדכון נהלים - שיפור נהלי הגנת סייבר בהתאם ללקחים שהופקו

• קיום ישיבת Tabletop עם ההנהלה והעובדים כדי לתרגל אירוע דומה

• הדרכות - עדכון והרחבת הדרכות עובדים בנושאי אבטחת מידע

• שיפור מערכות הגנה - יישום אמצעי אבטחה נוספים במידת הצורך

• תרגול Phishing יזום לאחר האירוע להגברת מודעות

ח. תיעוד

• תיעוד האירוע - תיעוד מלא של האירוע, הטיפול בו והלקחים שהופקו

• אחסון בטוח - שמירת כל הראיות והתיעוד במקום מאובטח

• בניית בסיס ידע - הוספת האירוע למאגר אירועי סייבר לצורך למידה עתידית

צריכים שנכתוב עבורכם תוכנית ייעודית? רוצים עזרה וייעוץ בנושא המשכיות עסקית והתאוששות מאירוע? מעוניינים שנבדוק איך אפשר לבצר את מערכת המחשוב שלכם?

השאירו פרטים ומומחה פתרונות יחזור אליכם לייעוץ ללא תשלום